ヤバイ。面白い。とても勉強になりました!

こういう勉強会、積極的に参加してもよいかもしれない。

-

ozuma5119さん

Certificate Transparency。アレな(全然知らなかった)。

EV証明書だと勝手に登録されちゃうのか、気をつけないとね。。

-

inaz2さん

proxy2興味深い。使わせていただくかも。そもそもPythonが興味深い。

カスタマイズ性が半端ない。これ、場合によってはFiddlerを超える使い勝手になると思う。

Pythonにおいては、個人的に Bottle が気になっている。1ファイルでWEBアプリのフレームワークだと・・・?素敵。

今更だけどPythonに未来を感じる。

-

furandon_pigさん

脆弱性の内容理解に、 CVE→git→gitでdiff で追うという話。

ここらへん自動化できるとよさそう。

追伸

勉強会で話題にあったセクシー素数を出力するシェルスクリプトを、興味本位でなんとなく書いてみた。

2から10000までのセクシー素数を出力

#!/bin/sh

LIST=`seq 2 10000 | factor | awk 'NF==2{print $2}'`

BACK="2"

for WORD in ${LIST}

do

SA=`expr $WORD - $BACK`

if [ "${SA}" = "6" ]

then

printf "%s,%s is sexy\n" $BACK $WORD

fi

BACK=${WORD}

done

exit 0

そして、Dentoo.LTというのも知った。

これも興味あるなぁ。。

時間的にいけなそうだけれど、いつか発表者の側に立つってのも、夢があっていいかも。

こういう事が起こっていました。

- アメリカとか中国とか色んな国から、なんか悪いことを目的としたアクセスが頻繁にくる。

- よって、httpとhttps以外のポートは全て閉じたいが、自分的に不便。

- そうだ、日本国内だけ許可したらいいじゃない。

- ところが、SeversMan@VPSのCentOSのiptablesは、登録できるエントリー上限が256の模様(未確認)。

- なんとか256個の制限内に収めたい。

なので、こういう事にしました。

- 厳密に日本で使っているIPアドレス帯を許可しだすと膨大なエントリーになりそう。

- ipアドレスの第一オクテッド(つまり、aaa.bbb.ccc.ddd のaaa)だけを見て、日本かどうか判断しよう(適当)。

そこでまず、日本でどういうIPアドレス帯が使われているのか調べます。

以下にまとめて下さっている方がおります。

http://nami.jp/ipv4bycc/cidr.txt

日本管理のIPアドレスが何レコードあるか見てみますか~

$ curl http://nami.jp/ipv4bycc/cidr.txt|grep JP|wc -l

% Total % Received % Xferd Average Speed Time Time Time Current

Dload Upload Total Spent Left Speed

100 1711k 100 1711k 0 0 3624k 0 --:--:-- --:--:-- --:--:-- 3625k

2297

2297件!やっぱり多い。

そこで、こんなことして、第一オクテッドだけにまとめちゃう。

$ curl http://nami.jp/ipv4bycc/cidr.txt|grep JP|awk -F'.' '{print $1,".0.0.0/8"}'|sort|uniq|sed -n 's/^JP\t//p'|sed -n 's/ //p'

こうすると88件にまとまってくれた。

もちろん、第一オクテッドしか見てないので、諸外国も混ざっちゃうんだけどだいぶリスクは下げたれたんじゃなかろうか。

後は、iptablesのINPUTチェインをDROPポリシーに設定した上で、ACCEPTとしてとして登録するだけ。

こんな感じの定義(いろいろ省略してます)

*filter

:INPUT DROP [0:0]

-A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

-A INPUT -i lo -j ACCEPT

-A INPUT -p tcp -m state --state NEW -m tcp --dport 443 -j ACCEPT

-A INPUT -p tcp -m state --state NEW -m tcp --dport 80 -j ACCEPT

-A INPUT -m state --state NEW -p tcp -s 1.0.0.0/8 -j ACCEPT

-A INPUT -m state --state NEW -p tcp -s 101.0.0.0/8 -j ACCEPT

-A INPUT -m state --state NEW -p tcp -s 103.0.0.0/8 -j ACCEPT

・

・

・

-A INPUT -m state --state NEW -p tcp -s 64.0.0.0/8 -j ACCEPT

-A INPUT -m state --state NEW -p tcp -s 76.0.0.0/8 -j ACCEPT

ちなみに、以下のコマンドで登録したエントリー毎に通信量が見れます。

# iptables -nvL

ServersMan

ServersManのCentOS7で、セキュリティを意識して設定したこと。

詳細はServersManを参照。

ファイアウォール(iptables)も設定してるんだけど、それはまた後日。

こんなシェルスクリプトを作った。nslookupがインストールされていることが前提

whereDoYouComeFrom.sh¶

#!/bin/sh

if [ $# = "0" ]

then

echo "ex>${0} [ip address].."

exit 1

fi

for WORD in "${@}"

do

REVERS_IP=`echo ${WORD}|awk -F'.' '{print $4,".",$3,".",$2,".",$1}'|sed -e 's/ //g'`

COUNTRY=`nslookup -type=TXT ${REVERS_IP}.cc.wariate.jp|grep '"'|awk -F'"' '{print $2}' `

echo "${WORD} ${COUNTRY}"

done

exit 0

で、以下みたいに使う

# whereDoYouComeFrom.sh 182.22.59.229

182.22.59.229 JP

Linux

ログの格納先のとこだけ修正すれば、大抵の Linux でいけるんじゃないかな。

cat /var/log/httpd/access_log*|awk '{print $1}'|grep -v '::1'|sort|uniq -c|sort -nr|head -100|nl

出力フォーマットは

順位 アクセス回数 IPアドレス

になってます。

ちなみに、ここのアクセスログの上位は、Google Bot と思わしきもので占めてる。

Linux

何の気なしに

# yum update

# shutdown -r now

したら、どうも正常に起動してこなくなったようで、リモートから接続できなくなってしまいました。

慌てて ServersMan@VPS の中の人にお願いして見てもらったら、以下が原因とのこと。

yum update により initscripts パッケージが update されたことにより、インターフェイスが正常に起動できなくなる不具合でございました。

[OS初期時] initscripts-9.49.17-1.el7_0.1.x86_64

[update後] initscripts-9.49.24-1.el7.x86_64

本事象は、CentOSに含まれるパッケージと、仮想化プラットフォームの相性によるものであり、現状では外部からアクセスが出来かねますため、

- お客様にてサーバーを初期化いただく

- 弊社にてお客様のサーバーの設定を変更する

のどちらかを提案します。

とのこと。後者のinitscriptsを戻してもらう方法でお願いしました。

というやりとりを、ServersMan@VPSの中の人は、とても迅速かつ丁寧に対応して下さいました。

助かりました。

ServersMan@VPS は、OpenVZ で仮想化を実現しているようです。

これと、最新のinitscriptsとの相性が悪いんですな。。たぶん。

気をつけよう。

ちなみに、/etc/yum.conf に

exclude=initscripts*

を追加すれば、以降 initscripts が更新対象から除外されるようになります。

Hackers Bar(http://hackers.bar/) というBarがあることを偶然見つけた。

・・・すごい気になる。

何か勉強会的な?ことを?してくれるのかな?

ちなみにチャージ千円・カクテル千円らしい。

ブルースクリーンとかそういう名前。ハイカラだわ。

WebにはRSSフィードがあるっぽいんだが、文法エラーで死んでるっぽいのが若干残念。

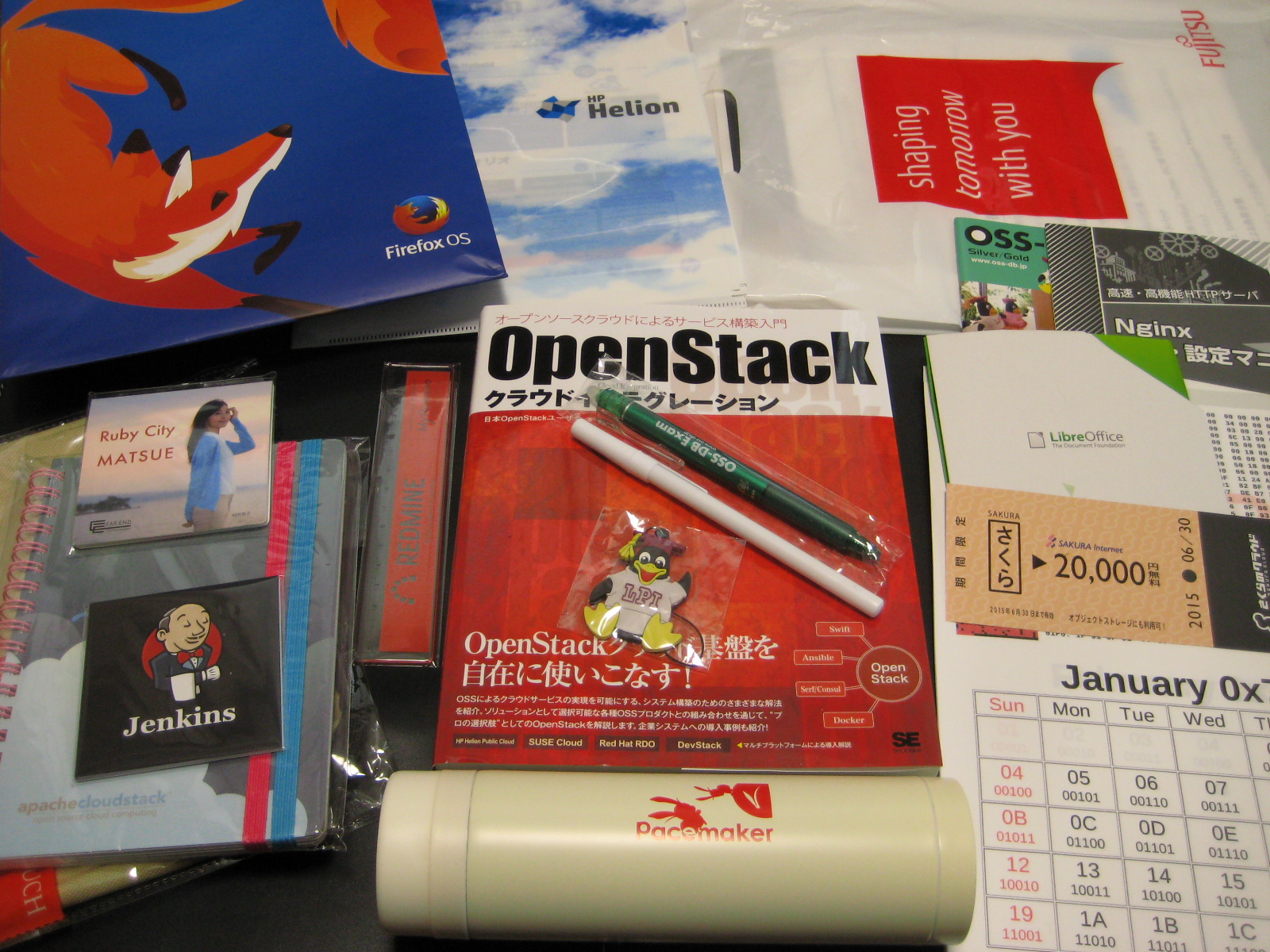

オープンソースカンファレンスは、オープンソースの今を伝えるイベントで、オープンソース関連のコミュニティや協賛企業・後援団体による、セミナーやプロダクトの展示などを入場・参加料が無料でご覧いただけるイベントです。

行ってみました。ヤバイ楽しすぎる!!行ってよかった。。

そして沢山ノベルティを頂いてしまった(ありがてぇ・・ありがてぇ・・(圧倒的感謝))

http://www.ospn.jp/