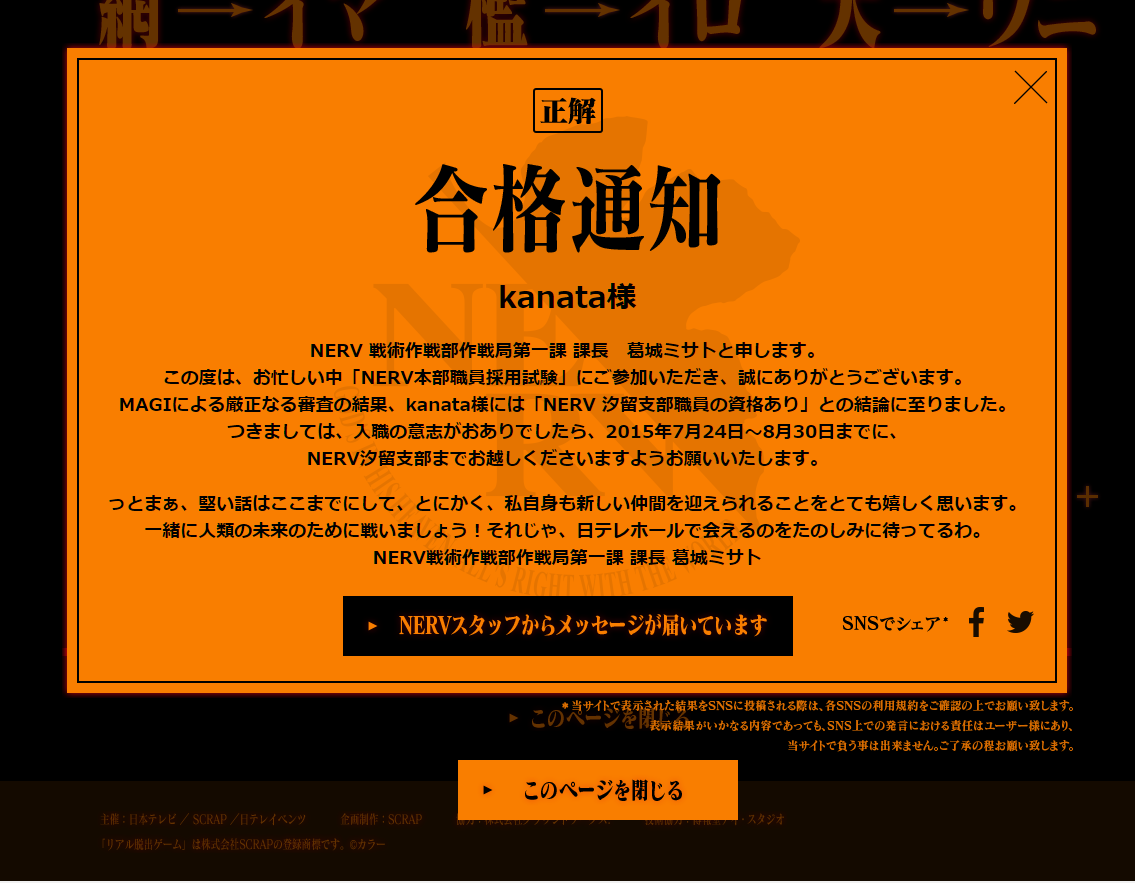

NERV汐留支部職員に採用されました

採用されたってことでいいよね?

よし後はもぅ両津勘吉ばりの国際公務員生活を送ってやるんだ。。

NERV汐留支部職員採用試験

http://realdgame.jp/eva2015/shiken.html

※CTFではなくナゾナゾです

さんが10年以上前に追加

採用されたってことでいいよね?

よし後はもぅ両津勘吉ばりの国際公務員生活を送ってやるんだ。。

NERV汐留支部職員採用試験

http://realdgame.jp/eva2015/shiken.html

※CTFではなくナゾナゾです

さんが10年以上前に追加

WEB+DB PRESSのVol.1~84までが3千円以下で買える。

即買。

ガンジーが助走つけながら、そのまま書店に突っ込むレベル。

この前はVol1~72の総集編が出てたが、気がついたら売り切れてた。

WEB+DB PRESS総集編[Vol.1~84] (WEB+DB PRESS plus)

http://sinkan.net/?action_item=true&asin=4774175382&aid=15339&ref=tw

さんが10年以上前に追加

セキュリティ技術の競技大会「Trend Micro CTF Asia Pacific & Japan 2015」を開催

~セキュリティ技術実践の場を通じて、安全なインターネット社会の実現を目指す~

http://www.trendmicro.co.jp/jp/about-us/press-releases/articles/20150708070208.html?cm_re=news-_-corp-_-press

http://www.trendmicro.co.jp/jp/sp/ctf2015_jp/index.html

さんが10年以上前に追加

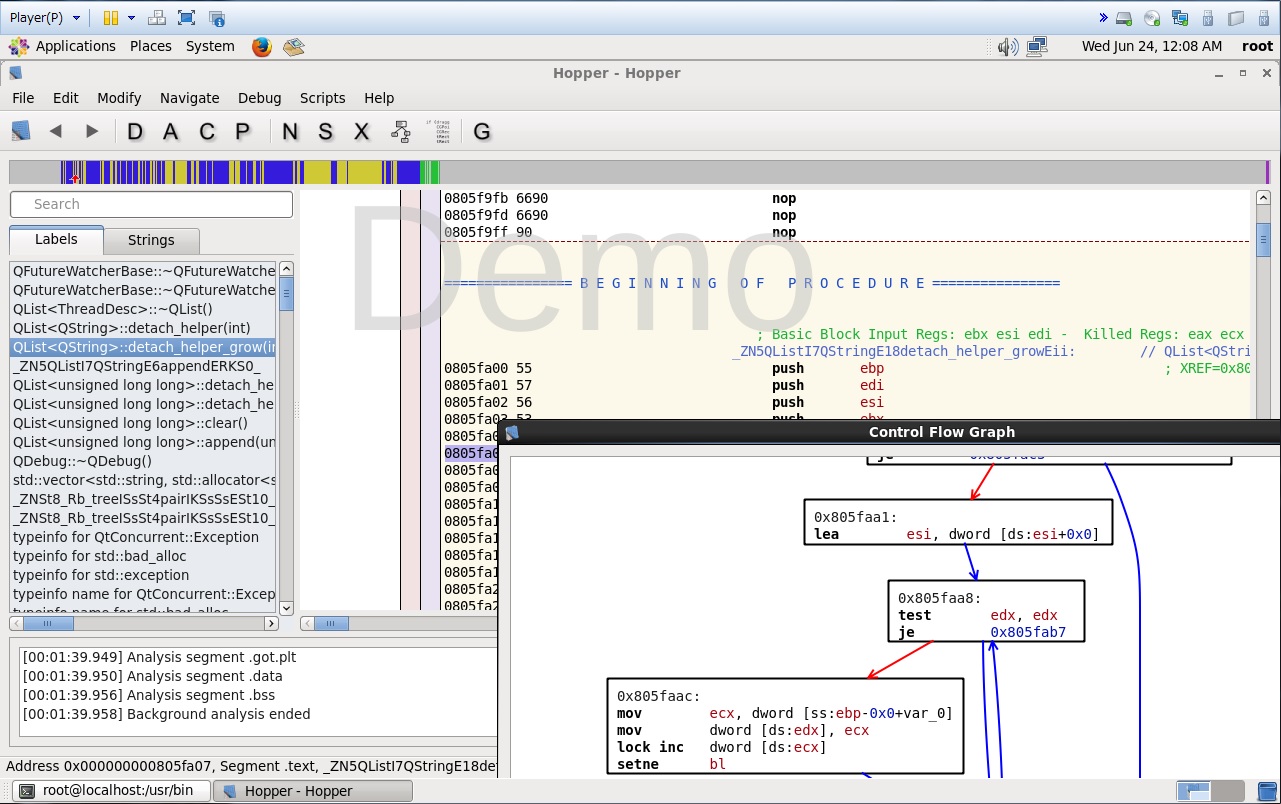

gdbなんていらんかったんや!!

というわけではないけど、LinuxでIDAさんのように使えるディスアセンブラを見つけた。

完全にIDA Proですわ。

すげぇ。知らなかった。。

さんが10年以上前に追加

ヤバイ。katagaitai CTF勉強会ヤバイ。まじでヤバイよ、マジヤバイ。

まず定員が多い。もう多いなんてもんじゃない。超多い。

多いとかっても「定員30名くらい?」とか、もう、そういうレベルじゃない。

何しろ人数無制限。スゲェ!なんか単位とか無いの。何人とか何名とかを超越してる。無限だし超多い。

しかも膨張してるらしい。ヤバイよ、膨張だよ。

だって普通はATNDの定員とか膨張しないじゃん。だって勉強会の会場の席数とかって決まってるじゃん。狭い所に無理やり入るとかとか困るっしょ。

けど秋葉原UDXはヤバイ。そんなの気にしない。膨張しまくり。東京ドーム何個分?とか観測してもよくわかんないくらい広い。ヤバすぎ。

無限っていたけど、もしかしたら有限かもしんない。でも有限って事にすると

「じゃあ、秋葉原UDXの最大定員数ってナニよ?」

って事になるし、それは誰もわからない。ヤバイ。誰にも分からないなんて凄すぎる。

あと超面白い。trmrさんbataさん面白い。問題は難しい。ヤバイ。ハードル高い。回答の入り口に到達する前に時間切れになる。怖い。

うちらなんてバッファオーバーフローとかで一喜一憂するのに、問題のハードルは遥か上。普通にROPやDROP扱ってる。凄い。ヤバイ。

とにかく貴様ら、CTFのヤバさをもっと知るべきだと思います。

そんなヤバイPwnableやってる人たちとか超偉い。もっとがんばれ。超がんばれ。

Crypto,Forensicこういう問題楽しいですね。自分も好きです。

Crypto + Binary + Network + Programing とかの複数の知識がないと解けない感じ。楽しい。とても楽しい。

暗号(+圧縮)時のメッセージ長の変化から平文を推定するとか、プロセスのメモリからSSLのキーを探すとか初体験。とても刺激的でございました。

すごい勢いで笑った。バッファオーバーフローからDROPまでが一瞬で目の前を通り過ぎていきました。

でも、お話は理解できましたよ!

私がずっと、後回しにしてきたアセンブラの、一番知りたかったことをピンポイントで知ることができました。

ありがとうございます。

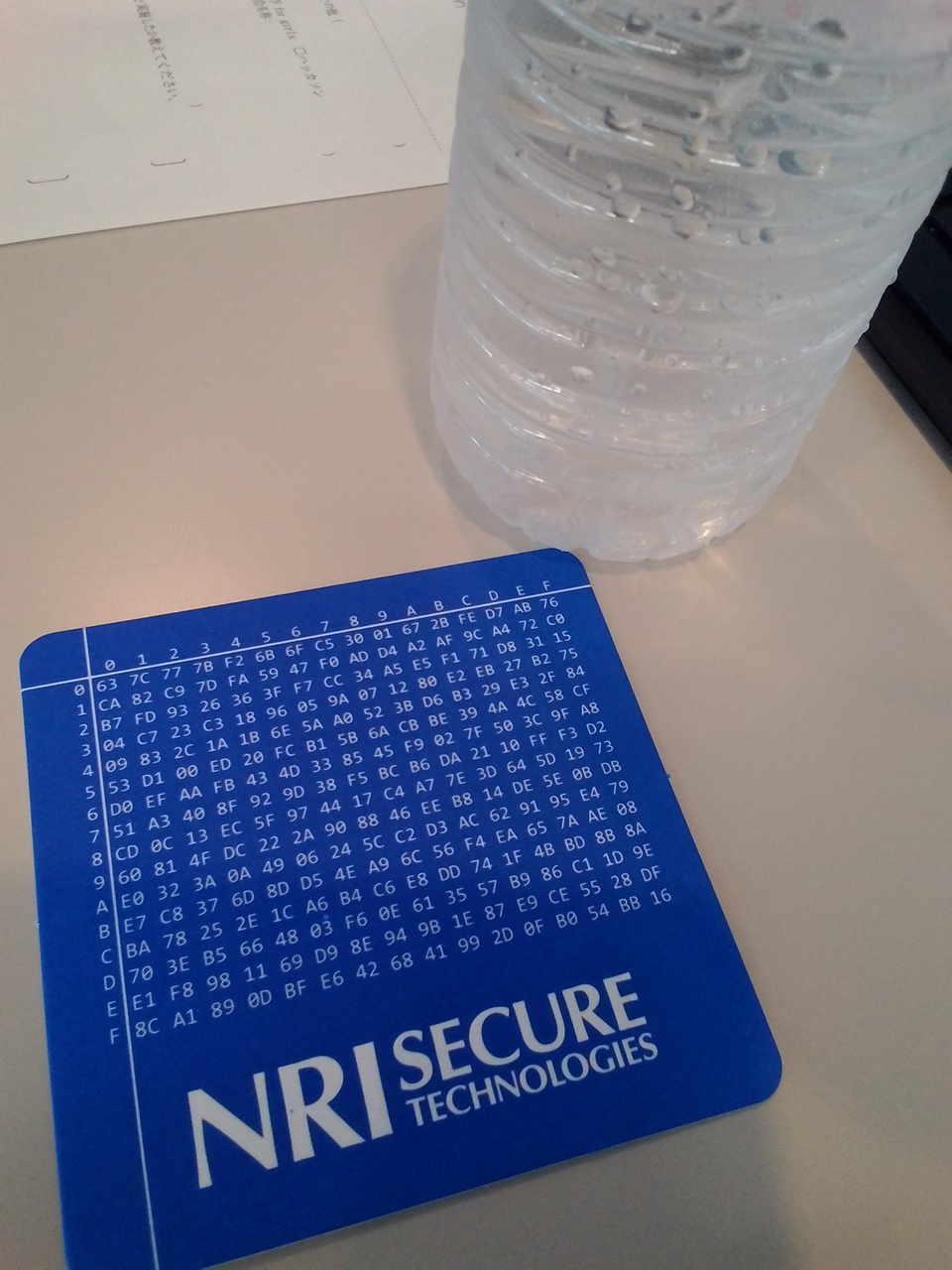

後援のNRIセキュアテクノロジーズさんから、お水と、謎の暗号が込められたコースターを頂きました!

ありがとうございます。

いちおう、これは解けたというか、何物か判りました。

もう一種類、白色バージョンがあったハズ。

本人巡回済み。

ありがとうございます。

さんが10年以上前に追加

初期導入時の証明書の期限が切れそうなので、作り直しました。

なぜオレオレ証明書を作るかというと、単にhttps通信で通信路を暗号化したいがためです。

オレオレなので、fish.minidns.netが、本当に本物のfish.minidns.netだという証明にはならないんですが、まぁ、ほとんど自分用のサイトなので、気にしません。

何も考えず呪文のように以下を入力すると、オレオレ証明書の生成から適用まで完了します。

# openssl genrsa 2048 > localhost.key

# openssl req -new -key localhost.key > localhost.csr

(対話形式で色々入力するけど、オレオレなので、まぁ適当でも)

# openssl x509 -days 3650 -req -signkey localhost.key < localhost.csr > localhost.crt

# chmod go-wrx localhost.???

# cd /etc/pki/tls/certs/

# mv -i localhost.crt localhost.crt.org

# mv -i [新たに作ったやつのPATH]/localhost.crt ./

# cd /etc/pki/tls/private

# mv -i localhost.key localhost.key.org

# mv -i [新たに作ったやつのPATH]/localhost.key ./

# service httpd restart

さんが10年以上前に追加

昔懐かしパックマン、ドンキーコング、ギャラガ、スペースインベーダーがハリウッドデビューした結果。

映画『ピクセル』特報 2015年9月19日(土)公開 - YouTube

https://www.youtube.com/watch?v=m4HV0ilOfnk

このおっさんホイホイ・・・とっても気になる。

さんが10年以上前に追加

@IT セキュリティセミナー東京・大阪ロードショーというのに初めてに行ってきました。

生ゲヒルン社長や生ネットエージェントの杉浦さんの話が聞けてよかった。いつか愛甲さんの話も聞きたい。

面白かった。しかも無料セミナーなのに、お弁当も頂けるのです!今半の!!!

ちょうど日本年金機構の個人情報漏洩が起こった矢先だったので、それを絡めた話が聞けたのがまた興味深かった。

ノベルティをまた色々頂いてしまった。。ありがたや、ありがたや。

@IT セキュリティセミナー東京・大阪ロードショー

https://itmedia.smartseminar.jp/public/application/add/1044

さんが10年以上前に追加

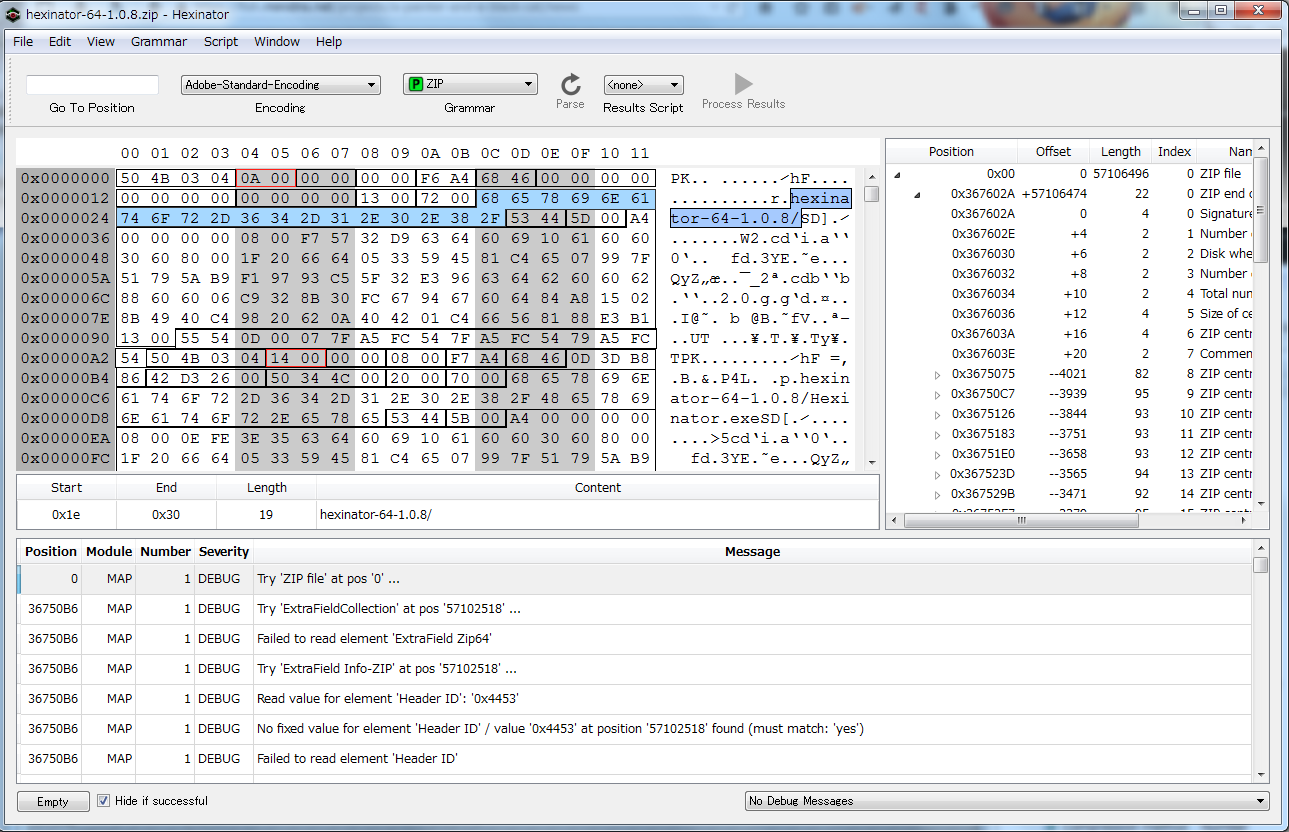

ところでこいつを見てくれ。こいつをどう思う?

きれいな顔してるだろ。ウソみたいだろ。バイナリエディタなんだぜ。これで。

特筆すべきは、grammar と呼ばれるカスタマイズ可能な構造体編集機能みたいなものがある。

デフォルトで沢山のファイルの種類に応じた grammar が用意されれている。

画像は、zipの grammar を使ってみた感じ。grammar 入れると、各ヘッダ項目が区分けされて解りやすくなった。何の項目かすぐ解るし、書き換えも、抽出も楽。

あれだな、壊れたZIPファイルのどこが壊れてるのかとか、隠しデータ埋め込まれたjpegとかすぐ判っちゃいそう。

CTF必需品な気ががが。今まで全く知りませんでした。

2015.06.06 追記

14日たったら、grammarが使えなくなった。トライアルキーの登録を要求されるようになった。登録すれば使えるのかな?有料かな?ちょっと残念。。

さんがほぼ11年前に追加

文鳥モチーフの雑貨イベントをやっていると聞いて、Webを見る。

→ 0.5秒後にpiyokangoさん( https://twitter.com/piyokango )を連想した。

職業病かな?

問題のページ - 東急ハンズ池袋店に文鳥モチーフの雑貨大集合!! 「ことりカフェ」とのコラボスイーツも!

http://youpouch.com/2015/05/13/267765/

他の形式にエクスポート: Atom