pagemapを追加しました

lrsjng/pagemapを使って当サイトにpagemap機能を追加しました

縦に長い記事が少し扱いやすくなったと思います

セットアップ手順は以下

https://raintrees.net/projects/a-painter-and-a-black-cat/wiki/Redmine#PageMap%E3%81%AE%E8%BF%BD%E5%8A%A0

さんが約6年前に追加

lrsjng/pagemapを使って当サイトにpagemap機能を追加しました

縦に長い記事が少し扱いやすくなったと思います

セットアップ手順は以下

https://raintrees.net/projects/a-painter-and-a-black-cat/wiki/Redmine#PageMap%E3%81%AE%E8%BF%BD%E5%8A%A0

さんが6年以上前に追加

この記事はシェル芸 Advent Calendar 2019の13日目の記事です。

カレンダーに空きがあって、せっかくなので、ちょっと前に書いたブログに加筆して再公開します

それでですね、標題の話を聞いた。よくある話らしい

つまり、今までメインフレームでソート処理してたんだけど、オープン化したら文字コードがASCIIに変わってソートした結果の並び順が変わってしまった。前と同じにしたい、と。。

ASCIIコードとEBCDICコードは同じアルファベットでも割り当てられている値が異なるので、当然そのままソートすると結果が異なる

||0|1|2|3|4|5|6|7|

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

|0|NUL|DLE|SP|0|@|P|`|p

|1|SOH|DC1|!|1|A|Q|a|q

|2|STX|DC2|"|2|B|R|b|r

|3|ETX|DC3|#|3|C|S|c|s

|4|EOT|DC4|$|4|D|T|d|t

|5|ENQ|NAC|%|5|E|U|e|u

|6|ACK|SYN|&|6|F|V|f|v

|7|BEL|ETB|'|7|G|W|g|w

|8|BS|CAN|(|8|H|X|h|x

|9|HT|EM|)|9|I|Y|i|y

|A|LF/NL|SUB|*|:|J|Z|j|z

|B|VT|ESC|+|;|K|[|k|{

|C|FF|FS|,|<|L|\ (¥ )|l||

|D|CR|GS|-|=|M|]|m|}

|E|SO|RS|.|>|N|^|n|‾

|F|SI|US|/|?|O|_|o|DEL

列が上位3ビット、行が下位4ビットを表す

例えば、"a"だったら0x61

ASCIIコードは7bitで文字を表現している

| 0 | 1 | 2 | 3 | 4 | 5 | 6 | 7 | 8 | 9 | A | B | C | D | E | F | |

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| 0 | NUL | DLE | DS | (予約) | SP | & | - | { | } | |0 | ||||||

| 1 | SOH | DC1 | SOS | (予約) | / | a | j | ~ | A | J | 1 | |||||

| 2 | STX | DC2 | FS | SYN | b | k | s | B | K | S | 2 | |||||

| 3 | ETX | TM | WUS | IR | c | l | t | C | L | T | 3 | |||||

| 4 | SEL | RES/ENP | BYP/INP | PP | d | m | u | D | M | U | 4 | |||||

| 5 | HT | NL | LF | TRN | e | n | v | E | N | V | 5 | |||||

| 6 | RNL | BS | ETB | NBS | f | o | w | F | O | W | 6 | |||||

| 7 | DEL | POC | ESC | EOT | g | p | x | G | P | X | 7 | |||||

| 8 | GE | CAN | SA | SBS | h | q | y | H | Q | Y | 8 | |||||

| 9 | SPS | EM | SFE | IT | i | r | z | I | R | Z | 9 | |||||

| A | RPT | UBS | SM/SW | RFF | ¢ | ! | ¦ | : | ||||||||

| B | VT | CU1 | CSP | CU3 | . | $ | , | # | ||||||||

| C | FF | IFS | MFA | DC4 | < | * | % | @ | ||||||||

| D | CR | IGS | ENQ | NAK | ( | ) | _ | ' | ||||||||

| E | SO/LS1 | IRS | ACK | (予約) | + | ; | > | = | ||||||||

| F | SI/LS0 | IUS/ITB | BEL | SUB | ¬ | ? |

列が上位4ビット、行が下位4ビットを表す

例えば、"a"だったら0x81

という訳で数字、英小文字、英大文字の出現順番が違うのでソートしても同じ結果にならないんですね

$ cat testdata.txt

AAA1001

ABA0100

BBB0010

XXX0201

01C0020

02D0002

90E3000

$ cat testdata.txt |sort

01C0020

02D0002

90E3000

AAA1001

ABA0100

BBB0010

XXX0201

アルファベットから始まるデータが後ろに来ている

EBCDICのコード順でソートした場合を想定すると英大文字、英小文字、数字の順でソートされるはず

こんな感じかな

$ cat testdata.txt|tr a-zA-Z0-9 0-9A-Za-z|sort|tr 0-9A-Za-z a-zA-Z0-9

AAA1001

ABA0100

BBB0010

XXX0201

01C0020

02D0002

90E3000

数字、英小文字、英大文字をEBCDICの順番に文字を入れ替えた上でソートして、ソート後にもとに戻す

厳密には、記号の並び順までtrで対応付けなければいけないと思うけれど、こんな感じでいけるのでは

trめっちゃ便利やなぁ

漢数字ソートを応用してもできる気がする

上田ブログ 本日観測したシェル芸その2(漢数字のソート)

https://b.ueda.tech/?post=10610

俺的備忘録 〜なんかいろいろ〜 ターミナル上で漢数字ソートを行う

https://orebibou.com/2017/10/%E3%82%BF%E3%83%BC%E3%83%9F%E3%83%8A%E3%83%AB%E4%B8%8A%E3%81%A7%E6%BC%A2%E6%95%B0%E5%AD%97%E3%82%BD%E3%83%BC%E3%83%88%E3%82%92%E8%A1%8C%E3%81%86/

さんが6年以上前に追加

AVTOKYO は コンピュータセキュリティについて真摯に語り合うコミュニティベースの日本のカンファレンスです

合言葉は「no drink, no hack」

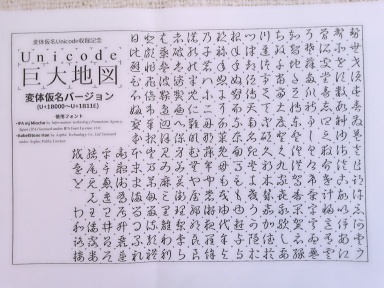

「異体字セレクタ難読化シェル芸」というタイトルで登壇しました

AV出演なんかドキドキしてきた… #AVTOKYO

— kanata (@kanata201612) October 31 2019

「こういうの初めて?」

ワイ「はい…///」

出演して衆目の目に晒されて逝った #avtokyo https://t.co/XRmpsvUsm6

— kanata (@kanata201612) November 2 2019

公開されました。こちらです。

雰囲気を実況して頂いた方のツイートでご紹介します

no drink, no hack!

突然の乾杯! #avtokyo pic.twitter.com/J7WKd0Jc6G

— takesako (y0sh1) (@takesako) November 2 2019

いつもの

難読化シェル芸の世界#AVTOKYO pic.twitter.com/y5M3rT8TDI

— おくさん?解説屋のねこ (@a_okusan) November 2 2019

ステガノグラフィの説明

【ステガノグラフィ】

— おくさん?解説屋のねこ (@a_okusan) November 2 2019

データを他のデータの中に隠す技術。

電子透かしとかに使われる。#AVTOKYO pic.twitter.com/ynPe6txAV0

ワタナベエンコードめっちゃウケるんですよね!ワタナベ難読化シェル芸の作成者の隊長さんには、このスライドのレビューをしてもらいました。助かりました。ありがとうございます。

ワタナベエンコードという狂気#AVTOKYO pic.twitter.com/u5khXiyvc6

— おくさん?解説屋のねこ (@a_okusan) November 2 2019

全部違う字です#AVTOKYO pic.twitter.com/LhGsg7hubR

— おくさん?解説屋のねこ (@a_okusan) November 2 2019

Unicodeの異体字セレクタは、異体字が存在しない文字にもくっつけることができます

こっそり情報を仕込めば、違和感がなく気づかれることはないでしょう

240パターンの猶予があるが、

— おくさん?解説屋のねこ (@a_okusan) November 2 2019

ASCIIコードが128文字のため、

余裕で文字を埋め込める。#AVTOKYO pic.twitter.com/OSJiRYbEzL

メリデメ

メリットとデメリット#AVTOKYO pic.twitter.com/ytHdWzfQmU

— おくさん?解説屋のねこ (@a_okusan) November 2 2019

ユースケース(本音を隠せるw)

表向きと裏向きの意味を持つ、

— おくさん?解説屋のねこ (@a_okusan) November 2 2019

京都人のこころを体現できるね!#AVTOKYO pic.twitter.com/3jO3JvzUnq

ツールは ivsteg にあります。

異文字セレクタはこちら。#AVTOKYOhttps://t.co/Ud0lgSkPRO pic.twitter.com/efSpcejVVH

— おくさん?解説屋のねこ (@a_okusan) November 2 2019

こんなん絶対美味いやろ・・・(美味しかった)

@avtokyo

— ake⤴︎ (@akedon) November 2 2019

アフターパーティなう pic.twitter.com/S3To9DT4kf

頂きました。幸せすぎた。

サコッシュ、Tシャツ、飲み物が温くならないやつ、Lチカバッチ(最高)

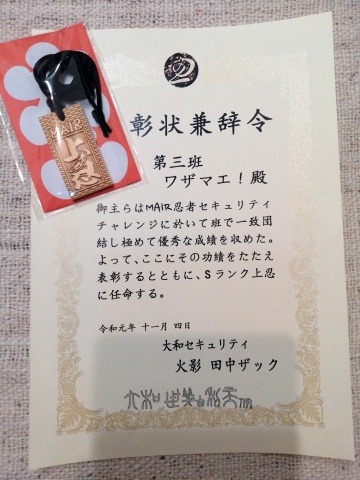

マルウェアの解析とインシデントレスポンスを競技する会(略してMAIR)

みむらさん、ぴんくさん、ほよたかさん、λさん、と会場の都立産業技術高等専門学校の学生さん(以上、順不同)、という夢のドリームチームみたいになった末席に加えてもらいました。

強かった。ヤバかった。このつよつよチームが徹夜する勢いでガチで解析してすごいことになってた(ワイは口を開けて見てた)

口開けて見てたんですが、めっっっっっちゃ勉強になったのは、各種ツールの使い方も、もちろんそうなんですが、

ここまで、秒、そしてですね

これをみむらさんが上手く捌いてくれて、かつ、つよつよメンバは私や学生さんにちゃんと説明してくれるんですよ・・・神か

このやりとりですよ。チームビルディング力が凄かった。

Sランク上忍に認定された!ワザマエ!

賞状と大和セキュリティ勉強会の無料パスを頂いた。嬉しすぎた。

さんが6年以上前に追加

実用的です!詳しくはリンク先を参照!

午前中はぷるさんによるJavaScriptの解説でした!

勉強になりました。

jus共催 第44回シェル芸勉強会リンク集 | 上田ブログ¶

Sun Oct 27 16:09:24 JST 2019 (modified: Tue Oct 29 09:02:12 JST 2019) views: 149 keywords: プログラミング 勉強会 シェル芸 シェル芸勉強会 報告 2019年10月27日土曜日、さくらインターネット様のセミナールームにて、 日本UNIXユーザ会 さんとシェル芸勉強会を共催いたしました。また、福岡、大阪、長崎でサテライト会場を設けていただきました。毎度略儀ながら、ご協力いただいた皆様ありがとうございました。横田さん、お疲れのところありがとうございました。 色塗ってました(無になった)#シェル芸 jus共催 第44回シェル芸7周年で変態化が進みすぎなので実用的な問題しか出さないぞと宣言しておく勉強会(無保証) - Togetter https://t.co/GX4xdihETe @togetter_jp さんから- 上田 隆一 (@ryuichiueda) October 27 2019 #シェル芸 #福岡 参加者の皆様、毎回問題作成と会場ワンオペ?の上田さん、お疲れ様でした。「第44回シェル芸勉強会:福岡サテライト」レポート - 日々之迷歩 https://t.co/UV5D7eLkYL #はてなブログ - ぱぴろんちゃん? (@papiron) October 26 2019 はてなブログに投稿しました第44回シェル芸勉強会 大阪サテライト レポート

$ echo abcdefg | sed 's;.;& ;g'

a b c d e f g

$ echo abcdefg | grep -o .|tr '\n' ' '

a b c d e f g

他にも面白いLT目白押しなので、ぜひ冒頭のリンク先へ

ワイ、特定の日、特定の時刻で動作が変わるコマンドについて

さんが6年以上前に追加

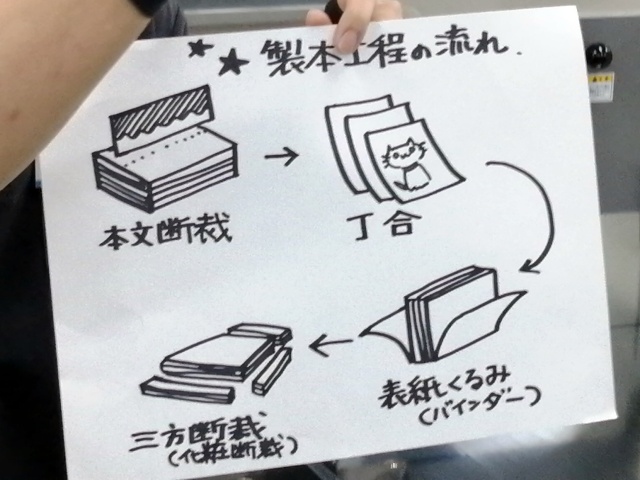

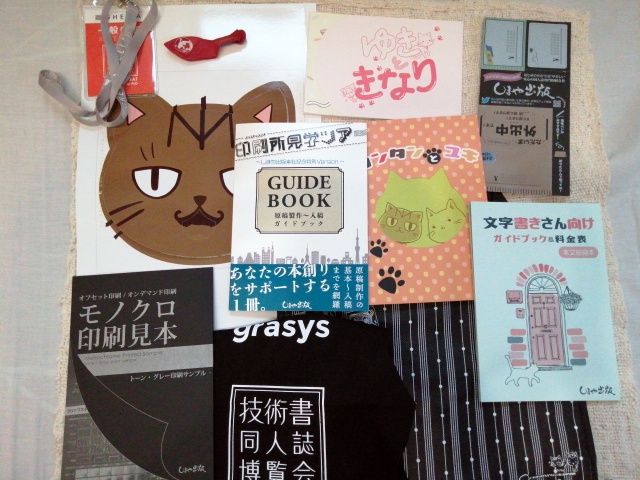

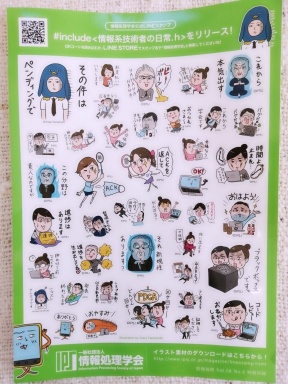

技術書同人誌博覧会の運営メンバの方々で企画してくださったようです。

企画・引率してくださったariakiさんありがとうございました。

見学内容をご紹介するにあたって、以下の知識を覚えておくとより楽しめます。

^書籍執筆勢には釈迦に説法な気もします。

| 方法 | 特徴 |

|---|---|

| オフセット印刷 | 版と呼ばれる金属板を使って版元を作る。高品質、大量生産に向いている。 |

| オンデマンド印刷 | 入稿データからそのまま印刷。ご家庭のプリンタが凄くなった物だと思うと理解しやすい。 |

少量生産だとオンデマンド印刷の方がコスト的に有利です。また、版を作る必要のあるオフセット印刷と比較して早くできます。

大量生産する場合は、オフセット印刷が有利になります。

この関係は、150部~200部が分岐点になるそうです。

そんなわけで、以下の関係になります。

王子です。

王子と八王子は、伊豆と焼津くらい違った

— kanata (@kanata201612) September 28 2019

かわ。ほんとにね、思ったんだけどエンジニアの事務所にこそ、お招きした方がいいと思ったんですよ。

こういう子がいると声を荒げる人が減る気がするんですよねぇ。

ちになみにトラの子は、先日の千葉の台風災害でヨロヨロフラフラしてた所を保護した子だそうです。

でも、とても大人しくて、実家のような安心感でくつろいでたw

まだ名無しの保護猫くんが、本部長に連れられてしまや出版にやってきました。

— 同人誌印刷会社しまや出版【公式】 (@ShimayaTokyo) September 17 2019

いきなり、癒し課のお局 ユキ主任のシャーの洗礼を浴びてしまいましたが、社猫として採用なるのでしょうか?

ユキ主任との今後の面談に注目が集まります。 pic.twitter.com/4JxYIPWs88

C(シアン)M(マゼンタ)Y(イエロー)K(ブラック)でフルカラー印刷できるぞ!白インクも載せられるそう

ハイスペックモデル。お値段なんと!マンション買える位の値段になるらしい。

このアルミ板が版です!

製本するサイズによりますが、これ1枚で一度に何ページか作れて、作ったやつは後から裁断するという方式になります。

この1個に1枚の版と1色のインクがのるぞ!

ズバッと。下の穴から空気が出てくるので重い紙でも移動が楽ちんだ!

各ページを一枚ずつとって、一冊にするマシーン

すごいのは、丁合されたものはページの幅を変えてあって、1冊1冊が迷うことなく手に取れるという。ギザギザになってるのがわかります。

表紙をくっつけて、上下左右の不要な部分をズバッとやって完成

ありがとうございますありがとうございます。

ariakiさんからも技書博のグッズを頂いてしまいました。

自分が薄い本を作る時はお願いしたい…!というか、お願いしたくなった。お願いします。

同人誌印刷会社なら・初めての人"にも"優しい同人誌印刷所「しまや出版」¶

同人誌印刷 ・自費出版印刷なら同人誌専門の印刷会社へ!初めての方、同人の味方「しまや出版」は、東京の印刷会社です。紙原稿からデータ原稿、小部数から大部数まで、イラストから小説まで対応可能です。全国からご入稿いただいておりますので、初めての方でも安心してください!同人誌を創って43年、しまやは質の高さも自慢です。小説やオンデマンドも是非!

さんが6年以上前に追加

どんどん規模が大きくなる技術書の同人誌販売イベント

はい、もぅ規模が大きくなるにつれて欲しい本が増えるめっちゃ楽しい

難読化シェル芸の本、ワイが人をかき分けて辿り着いた時点で売り切れてた #技術書典

— kanata@技術書典7 く҉1҉7҉D҉ (@kanata201612) September 22 2019

ありがとうございます〜

amazonで売ってますので、もし興味がございましたら

楽しかったですお疲れさまでした

モア充になれたひと時でした

^モア充ほんま草

ナニコレー pic.twitter.com/I2Glu2bU3L

— kanata@技術書典7 く҉1҉7҉D҉ (@kanata201612) September 22 2019

ナニコレー pic.twitter.com/9LE3i7Yhu7

— kanata@技術書典7 く҉1҉7҉D҉ (@kanata201612) September 22 2019

さんが6年以上前に追加

Trend Micro CTF 2019¶

alarm Date / Time Online qualifier begins at 1:00 PM JST (or 4:00 AM UTC) on Sept. 7th 2019 and lasts for 24 hours. list Rules Participants must follow the event rules so that everyone will be on a level playing field. See Details assignment Challenges Challenges are categorized into Reversing Forensics-Exploit Mobile IoT Combo and Wildcard.

Trend Micro CTF 2019 に、某チームで参加しました。

いや、もうね。。難しかったよね。。あと私がやった問題がguessing要素があって沼ったというのがある(言い訳)

チーム的にはランキングに入った(難しかったので100点取ればランクインした)

という訳で、解ってる部分のwriteupです。

Trend Micro CTF 2019 オンライン予選 ランキングページ

https://ctf.trendmicro.com/ranking.html

問題

Category: Combo

Points: 100

Hello World - PCAP Deciphering

You are a secret agent working for the government and is tasked at counterintelligence.

You intercepted an email conversation between two alleged spies suspected to have possession over a certain "key" that is used to activate a stolen technology that your government is interested in over the past month.

As you skim through the conversation, you found it a bit strange that the conversation is about a Europe trip, but you know for a fact that they did not went for a trip, and you suspect this may be some kind of cryptic message.

Your task is to decipher the conversation and locate the key.

という訳でpcapが配布される。中からemailが取り出せて、当たり障りのないことが書かれている。

しばらくどのチームも解けてなかったからか、ヒントが段階的に出た。

たしか、Hint 2 が出てから解けたチームがいたと思われる。

Hint 1: READ the emails carefully, look for every keyword.

Hint2:

First Part Keywords:

-- Exact place = GPS from image metadata

-- Lodging = Lodging category in Map

-- Attachment password is pointed in the image GPS

Second Part Keywords:

-- Norway == html page where decryption algorithm can be found

-- Sweden == codes are between sweden

-- Belarus == XOR key

-- France == chr() function

-- Latvia == where to place encrypted string

-- Lithuania == result of decrypted string

NetworkMinerを使うと楽。

emailには2つ添付ファイルがある

exifは一応確認してたものの、場所にパスワードが設定されているという推測が出来なくてまず死んだ。

画像のexif情報から読めるGPS情報は以下

GPSタグバージョン : 2,2,0,0

緯度(N/S) : N

緯度(数値) : 52゚ 43.219 [DM] 52゚ 43' 13.14" [DMS]

経度(E/W) : E

経度(数値) : 6゚ 5.524 [DM] 6゚ 5' 31.44" [DMS]

GPS時間(UTC) : 16:37:33

測地系 : WGS-84

TOKYO測地系換算緯度 : 52/42/55.680 [DMS]

TOKYO測地系換算経度 : 6/05/04.618 [DMS]

GoogleMapでは、以下を入れて検索すれば良い

52°43'13.14"N 6°5'31.44"E

GiethoornTMCTF という場所

という訳で、場所の名前(?)=パスワードでした

https://www.google.com/maps/place/52%C2%B043'13.1%22N+6%C2%B005'31.4%22E/@52.7203253,6.0920665,3a,75y,90t/data=!3m8!1e2!3m6!1sAF1QipMN9xjSjwqk5pirfYqdT9ypOBQYTd7KZLQZFKWm!2e10!3e12!6shttps:%2F%2Flh5.googleusercontent.com%2Fp%2FAF1QipMN9xjSjwqk5pirfYqdT9ypOBQYTd7KZLQZFKWm%3Dw360-h239-k-no!7i5726!8i3817!4m5!3m4!1s0x0:0x0!8m2!3d52.7203167!4d6.0920667

GiethoornTMCTF

パスワードで展開したzipの中身は、記号の羅列の暗号化されたテキストのファイルになっていました。