Open Source unConference 2016 Chiba を賑やかしに行きました

Open Source unConference 2016 Chiba を賑やかしに行きました!

Open Source unConference 2016 Chiba (2016/07/23 15:00〜)

飲食物が出ます!

ビールを飲みながらのLTは最高ですな~。

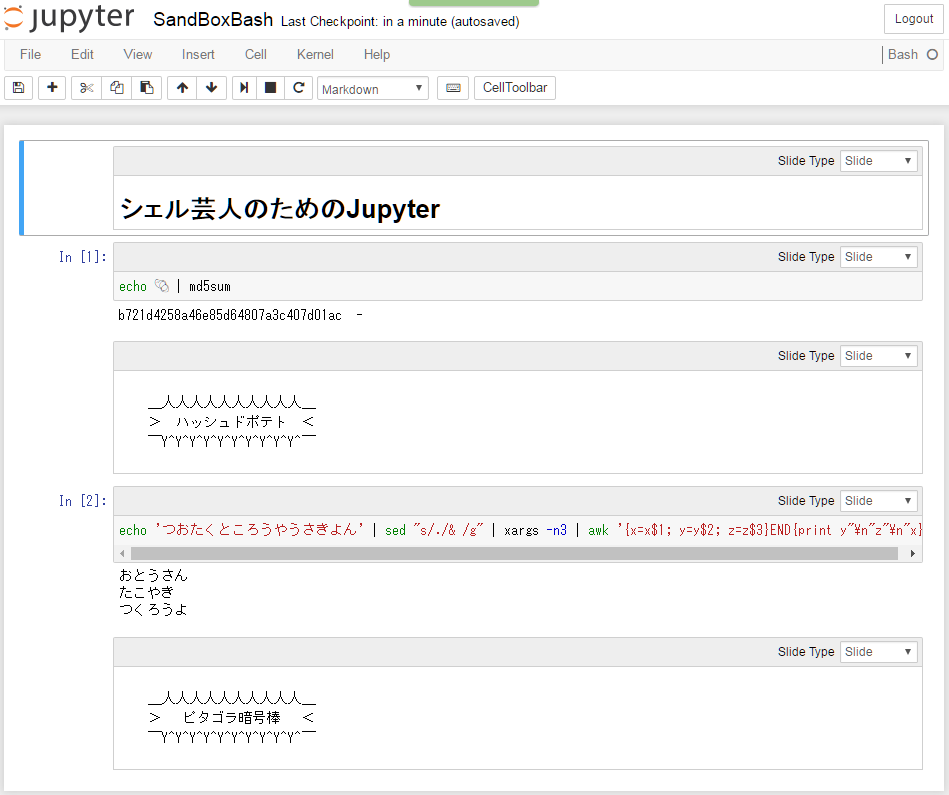

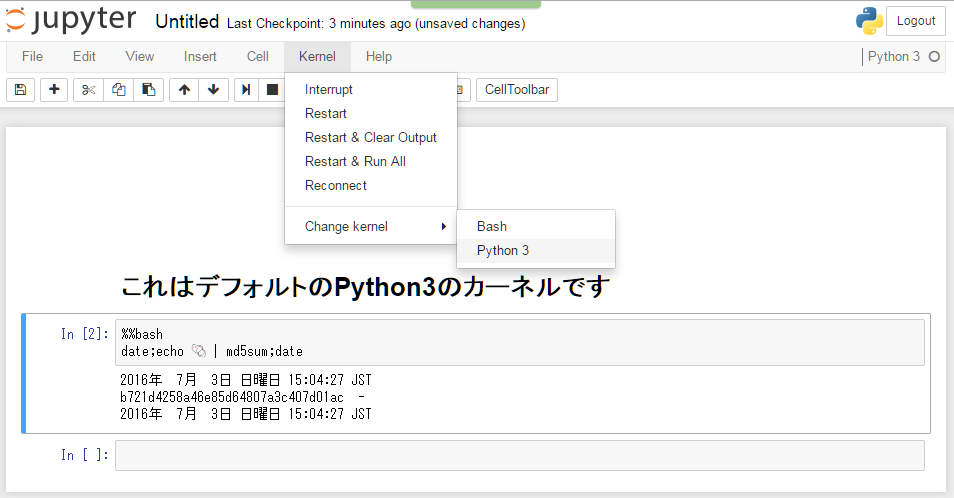

印象に残った面白そうな話¶

不正アクセスを検出して、iptablesにアクセス禁止を加えるというfail2banを参考に、に更にIPv6に対応したもの。イカス。

どんな話が繰り広げられているのか気になったw

車の話とか、女子トイレの話とか、あと、女子トイレの話とか